Lonjakan Aktivitas Berbahaya Sering Muncul Sebelum CVE Dirilis, Studi Ungkap Pola Mencurigakan

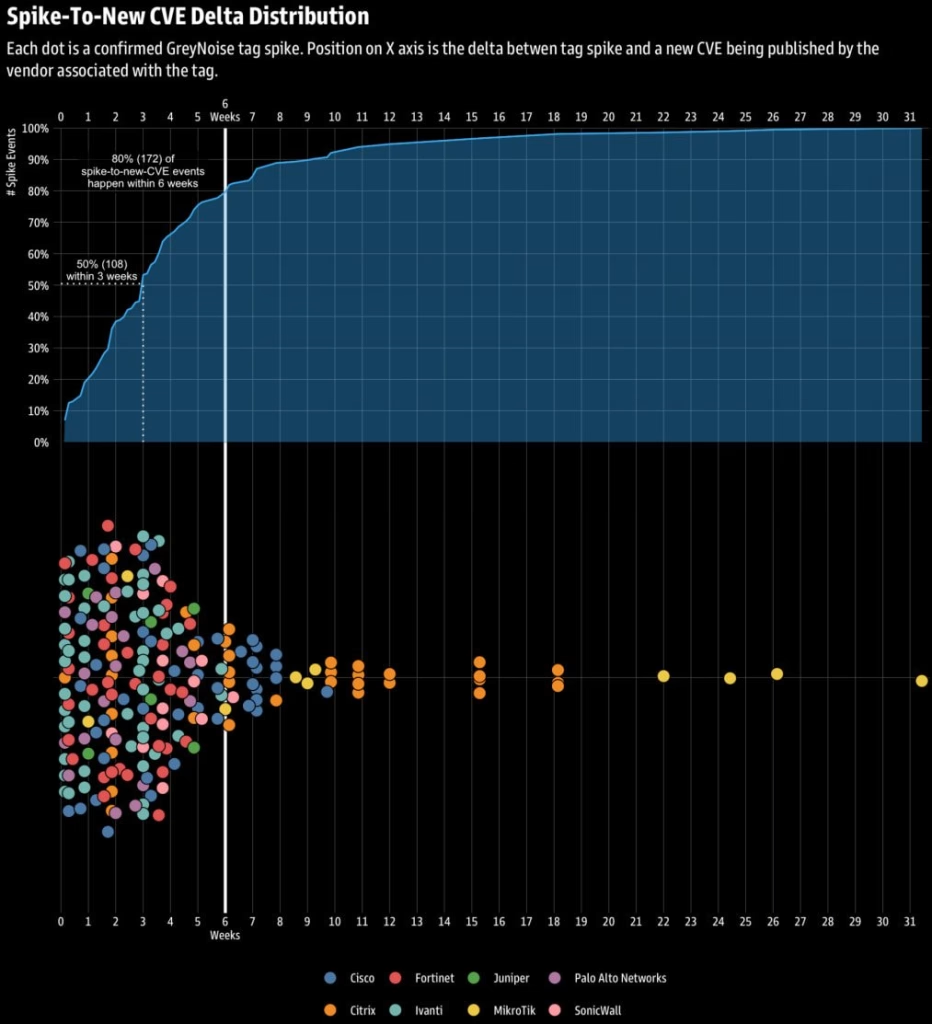

Sebuah studi terbaru mengungkap temuan mencolok terkait pola ancaman siber: dalam 80% kasus, lonjakan aktivitas berbahaya terdeteksi beberapa hari sebelum Common Vulnerabilities and Exposures (CVE) resmi dirilis. Penelitian ini memberikan gambaran baru bahwa para pelaku ancaman mungkin telah mengetahui celah keamanan jauh sebelum informasi tersebut dipublikasikan secara umum.

Ancaman Terorganisir Sebelum Patch Dirilis

Laporan ini disusun oleh tim dari RedSense, yang menganalisis lebih dari 9.000 CVE dalam rentang waktu lima tahun. Dalam sebagian besar kasus, aktivitas jahat seperti scanning, probing, atau eksploitasi ringan terjadi 3 hingga 5 hari sebelum CVE diumumkan ke publik.

Lebih lanjut, sebanyak 25% dari CVE yang diteliti menunjukkan adanya surge aktivitas mencurigakan 10 hari sebelum pengungkapan resmi, mengindikasikan bahwa pelaku telah memperoleh akses informasi secara internal atau melalui celah dalam rantai pengungkapan keamanan.

Akses Awal dan Eksploitasi Senyap

Analis mencatat bahwa kelompok peretas atau threat actors cenderung memanfaatkan jendela waktu antara penemuan kerentanan oleh vendor dan publikasi resmi untuk mengembangkan serta menguji eksploit mereka secara senyap.

Mereka kemungkinan mendapatkan informasi tersebut dari repositori internal, diskusi terbatas di komunitas keamanan, atau bahkan lewat kebocoran dari pihak vendor. Hal ini menimbulkan kekhawatiran akan kebocoran informasi sebelum CVE dipublikasikan, baik secara sengaja maupun tidak.

CVE Tertentu Jadi Sasaran

Penelitian tersebut menyoroti bahwa jenis CVE yang paling sering menunjukkan lonjakan pra-rilis adalah kerentanan pada layanan internet-facing seperti:

- Web server

- Framework populer

- Perangkat jaringan

- Produk yang banyak digunakan oleh perusahaan besar

Hal ini menunjukkan bahwa para pelaku ancaman menargetkan celah yang memberi akses luas dan bernilai tinggi.

Relevansi bagi Tim Keamanan

Dari sisi pertahanan, temuan ini memberikan sinyal penting bagi tim keamanan siber perusahaan. Pemantauan terhadap anomali lalu lintas dan aktivitas tidak biasa, bahkan sebelum CVE diumumkan, bisa menjadi indikator awal akan adanya kerentanan yang segera dieksploitasi.

Beberapa rekomendasi yang diajukan antara lain:

- Mengaktifkan deteksi dini untuk aktivitas scanning atau probing terhadap sistem penting

- Mempercepat proses patching meskipun CVE belum dirilis

- Menjalin komunikasi langsung dengan vendor untuk mendapatkan informasi sebelum publikasi CVE

- Memanfaatkan intelijen ancaman (threat intelligence) dari sumber tepercaya secara proaktif

CVE Tidak Lagi Jadi Alarm Pertama

Selama ini, banyak organisasi menjadikan rilis CVE sebagai titik awal untuk tindakan mitigasi. Namun dengan temuan ini, pendekatan tersebut dianggap terlalu lambat. Pelaku ancaman tampaknya telah mengambil posisi lebih dulu bahkan sebelum CVE tersebut menjadi konsumsi publik.

Dengan demikian, deteksi berbasis perilaku dan intelijen ancaman kini menjadi elemen kunci dalam strategi keamanan modern.

Sumber: Spikes in malicious activity precede new CVEs in 80% of cases