Grup Peretas Crimson Collective Sasar AWS Cloud untuk Pencurian Data dan Pemerasan

8 Oktober 2025 — Kelompok peretas Crimson Collective dilaporkan tengah melakukan serangan terarah ke lingkungan cloud Amazon Web Services (AWS) dalam beberapa minggu terakhir, dengan tujuan mencuri data dan memeras perusahaan korban.

Kelompok ini mengaku bertanggung jawab atas serangan terhadap Red Hat, di mana mereka berhasil mengekstraksi 570 GB data dari ribuan repositori GitLab privat, lalu menekan perusahaan agar membayar tebusan. Setelah insiden tersebut diungkap, Crimson Collective juga berkolaborasi dengan Scattered Lapsus$ Hunters untuk meningkatkan tekanan pemerasan terhadap Red Hat.

⚠️ Metode Serangan: Eksploitasi Kredensial AWS

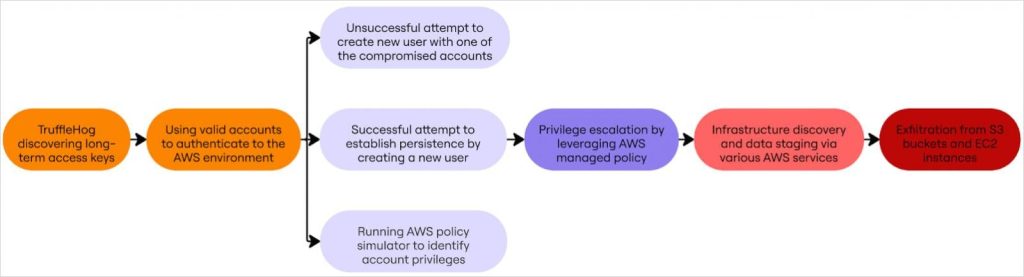

Menurut analisis terbaru dari Rapid7, Crimson Collective menggunakan pendekatan sistematis untuk mengambil alih akun dan infrastruktur cloud korban.

- Pencarian Kredensial AWS yang Bocor

- Mereka memanfaatkan TruffleHog, alat open-source yang dirancang untuk menemukan kunci akses AWS (Access Key) yang terekspos di repositori publik.

- Pembuatan Akun IAM Baru

- Setelah mendapatkan akses, mereka membuat akun pengguna baru dan profil login melalui API call, kemudian menghasilkan kunci akses tambahan.

- Eskalasi Hak Akses (Privilege Escalation)

- Dengan menambahkan kebijakan

AdministratorAccesspada akun baru, kelompok ini mendapatkan kendali penuh terhadap seluruh AWS environment korban.

- Dengan menambahkan kebijakan

- Inventarisasi dan Eksfiltrasi Data

- Mereka memetakan semua aset cloud seperti user, instance, bucket, database, dan aplikasi, kemudian mulai proses pencurian data.

- Dalam banyak kasus, mereka mengubah password master database RDS, membuat snapshot, lalu mengekspor data ke bucket S3 untuk diunduh lewat API.

- Snapshot dari EBS volumes juga dibuat, kemudian dipasang ke instance EC2 baru dengan pengaturan keamanan longgar agar transfer data lebih mudah.

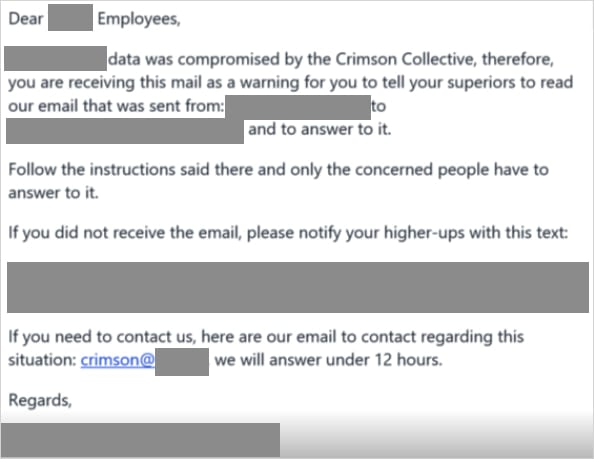

- Pemerasan Melalui AWS SES

- Setelah pencurian data selesai, kelompok ini mengirim catatan pemerasan langsung melalui AWS Simple Email Service (SES) — baik ke akun internal maupun alamat email eksternal korban.

🧩 Aktivitas dan Jejak Digital

Rapid7 menemukan bahwa Crimson Collective menggunakan beberapa alamat IP dalam operasi mereka, dengan beberapa IP digunakan berulang antar insiden, yang membantu peneliti dalam pelacakan.

AWS sendiri mengonfirmasi kepada BleepingComputer bahwa praktik keamanan yang disarankan bagi pengguna adalah:

“Gunakan kredensial jangka pendek dengan hak akses minimal, dan terapkan kebijakan IAM yang ketat.”

Jika pengguna menduga kredensial mereka telah bocor, AWS menyarankan untuk mengikuti panduan pemulihan yang tersedia di dokumentasi resmi dan segera menghubungi dukungan teknis AWS.

🛡️ Langkah Mitigasi yang Disarankan

Untuk menghindari kebocoran dan serangan serupa, Rapid7 dan AWS merekomendasikan:

- Lakukan pemindaian kredensial AWS yang terekspos menggunakan alat seperti S3crets Scanner atau TruffleHog.

- Gunakan IAM roles dengan durasi akses terbatas (temporary tokens).

- Terapkan kebijakan least privilege pada semua pengguna dan layanan.

- Aktifkan CloudTrail logging dan GuardDuty untuk memantau aktivitas mencurigakan.

- Segera rotasi access key lama dan hapus akun pengguna yang tidak dikenal.

🔒 Tren Serangan Cloud yang Meningkat

Sebelumnya, pada Januari 2025, Halcyon melaporkan adanya serangan ransomware terhadap lingkungan AWS oleh kelompok bernama Codefinger, yang mengenkripsi bucket S3 korban. Namun berbeda dengan Codefinger, Crimson Collective tidak mengenkripsi sistem — mereka fokus pada pencurian dan pemerasan data.

Meskipun ukuran dan struktur kelompok ini belum diketahui, aktivitas mereka menunjukkan peningkatan agresi dan kemampuan teknis tinggi dalam menyerang infrastruktur cloud korporat.

Sumber: Rapid7, BleepingComputer, AWS