Oracle Perbaiki Diam-diam Zero-Day E-Business Suite yang Dieksploitasi setelah PoC Bocor

Oracle merilis pembaruan darurat pada akhir pekan untuk menutup celah kritis di Oracle E-Business Suite (EBS) — CVE-2025-61884 — yang dikonfirmasi dapat dimanfaatkan untuk mengakses sumber daya sensitif tanpa autentikasi. Perbaikan itu dilakukan setelah bukti konsep (proof-of-concept, PoC) eksploit yang bocor di Telegram oleh kelompok yang dikenal sebagai ShinyHunters (Scattered Lapsus$ Hunters) beredar publik.

Kerentanan pre-auth SSRF dan respons tertutup

Menurut pengumuman resmi Oracle, kerentanan yang ditangani bersifat remotely exploitable without authentication, sehingga penyerang dapat mengekseskusi permintaan berbahaya melalui jaringan tanpa nama pengguna atau kata sandi. Namun, Oracle tidak menjelaskan dalam rilisnya bahwa eksploit aktif telah dipakai dalam serangan nyata atau bahwa PoC yang bocor telah dimanfaatkan oleh pelaku sebelum patch diterbitkan. Permintaan komentar dari sejumlah pihak kepada Oracle terhadap isu ini kerap tidak mendapat jawaban memadai.

Analisis oleh beberapa peneliti keamanan menunjukkan pembaruan untuk CVE-2025-61884 menutup komponen Server-Side Request Forgery (SSRF) yang digunakan oleh PoC bocoran. Perbaikan tersebut memvalidasi parameter return_url menggunakan pola regular expression ketat sehingga injeksi karakter seperti CRLF ditolak, sehingga memutus salah satu metode yang dipakai exploit untuk mengarahkan request internal.

Kompleksitas rangkaian exploit dan kebingungan penamaan CVE

Kejadian ini menambah kebingungan di ekosistem keamanan seputar rangkaian eksploit Oracle EBS yang terungkap beberapa minggu terakhir. Beberapa vendor dan peneliti mengamati beberapa jalur serangan berbeda:

- Sejumlah laporan (Mandiant, CrowdStrike) mengaitkan serangan yang dimanfaatkan Clop dengan kerentanan yang menargetkan endpoint /OA_HTML/SyncServlet; Oracle sudah mengeluarkan patch darurat (CVE-2025-61882) yang menonaktifkan kelas terkait dan menambah aturan mod_security untuk memblokir akses ke endpoint tersebut.

- Sementara itu, PoC yang bocor dari ShinyHunters menargetkan endpoint /configurator/UiServlet, dan analisis awal oleh peneliti lain (watchTowr Labs) mengonfirmasi exploit berbentuk SSRF yang dapat mengarah ke eksekusi kode jarak jauh.

Perbedaan ini membuat peta ancaman menjadi tidak lurus: beberapa indikator kompromi (IOC) yang dicantumkan Oracle untuk satu CVE tampak merujuk pada exploit yang kemudian diperbaiki oleh CVE lain, sehingga memunculkan pertanyaan mengapa potongan IOCs tampak tidak konsisten antar-advisory. Beberapa pihak menilai bahwa pengumuman yang kurang transparan memperburuk kebingungan soal rangkaian eksploit yang sebenarnya dipakai di lapangan.

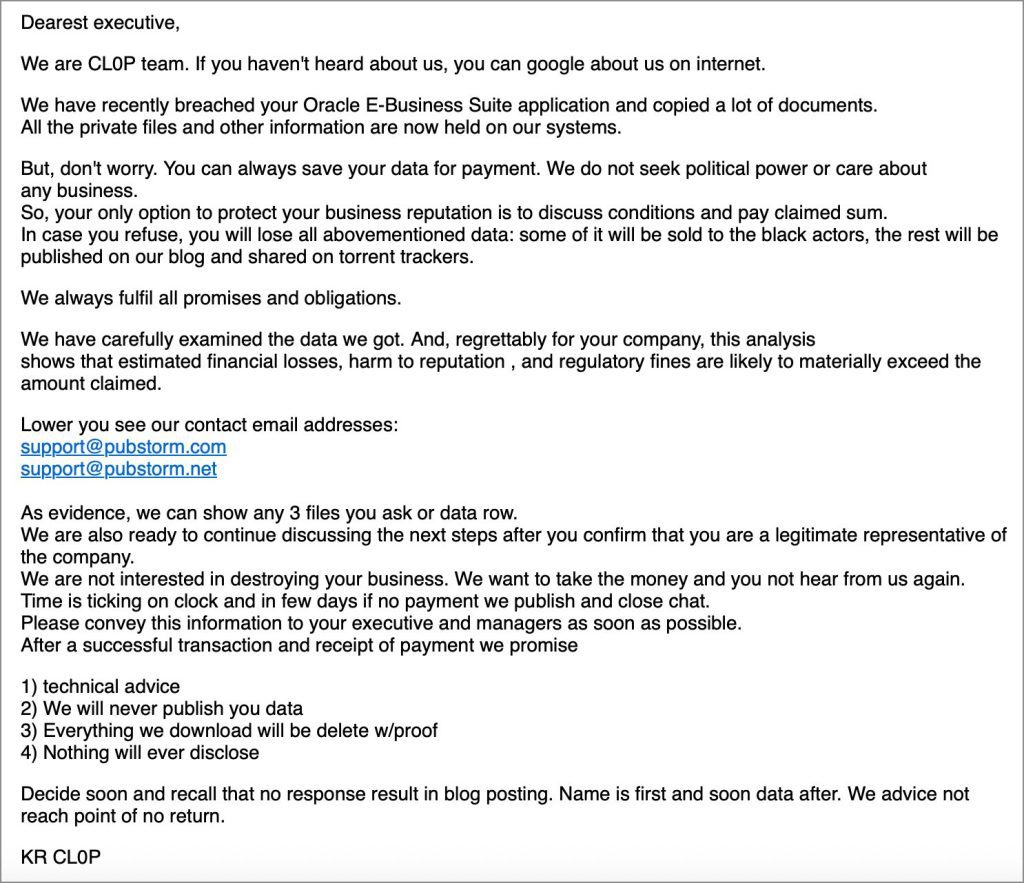

Hubungan dengan kampanye pemerasan dan kebocoran data

Awal bulan ini, beberapa perusahaan menerima email pemerasan yang mengklaim data sensitif dicuri dari instans Oracle EBS mereka; klaim itu dikaitkan oleh beberapa peneliti dengan operasi pemerasan Clop yang memiliki sejarah memanfaatkan zero-day untuk pencurian massal data. Kemudian, ShinyHunters merilis eksploit pada kanal Telegram yang diduga berkaitan dengan serangkaian insiden tersebut, meningkatkan tekanan bagi Oracle dan pelanggan untuk segera menutup celah.

Mandiant menyatakan bahwa patch yang dirilis 4 Oktober untuk CVE-2025-61882 kemungkinan melindungi server EBS dari sejumlah jalur eksploit yang telah diketahui. Namun, pengalaman praktis dari penguji dan pelanggan menunjukkan bahwa beberapa komponen exploit bocoran masih bekerja sampai pembaruan tambahan (CVE-2025-61884) diterapkan.

Implikasi bagi pengguna Oracle E-Business Suite

Oracle EBS customer disarankan untuk segera menginstal semua pembaruan keamanan terbaru. Karena teknik eksploit melibatkan beberapa komponen aplikasi web EBS dan jalur serangan yang beragam, mengandalkan satu patch saja tidak cukup: pelanggan harus menerapkan seluruh pembaruan darurat yang tersedia dan mengikuti arahan mitigasi vendor serta pemelihara.

Untuk organisasi yang belum dapat segera memasang patch, pengendalian sementara yang disarankan meliputi:

- Menambahkan aturan mod_security atau aturan firewall aplikasi web (WAF) untuk memblokir akses ke endpoint yang diketahui disalahgunakan, seperti /configurator/UiServlet dan /OA_HTML/SyncServlet;

- Mengerahkan pemantauan ketat terhadap aktivitas HTTP yang tidak biasa dan percobaan SSRF;

- Meninjau log akses dan indikator kompromi terkait, serta melakukan audit integritas file dan template aplikasi yang rentan terhadap injeksi template;

- Mempersiapkan rencana respons insiden untuk deteksi dan mitigasi kebocoran data.

Transparansi dan koordinasi tetap krusial

Kebingungan terkait penamaan CVE, tumpang tindih IOCs, dan komunikasi yang minim dari beberapa pihak menyoroti kebutuhan koordinasi yang lebih baik antara vendor, peneliti, dan komunitas respons insiden. Saat eksploit dan PoC beredar publik, jendela risiko bagi organisasi yang belum menambal sistem menyempit drastis. Oleh karena itu, selain menambal, organisasi juga perlu memperkuat kontrol deteksi dan mitigasi sementara sambil menunggu kepastian teknis dari vendor atau analisis independen.

Sumber: BleepingComputer