Serangan Baru “VMScape” Bobol Isolasi Guest-Host pada CPU AMD dan Intel

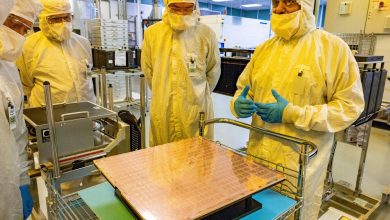

Peneliti dari ETH Zurich menemukan serangan spekulatif baru bernama VMScape, yang memungkinkan mesin virtual (VM) berbahaya mencuri kunci kriptografi dari proses hypervisor QEMU pada CPU modern AMD dan Intel. Serangan ini menyerupai Spectre, namun berhasil melewati mitigasi yang ada dan menimbulkan ancaman bagi keamanan cloud multi-tenant.

Bagaimana VMScape Bekerja

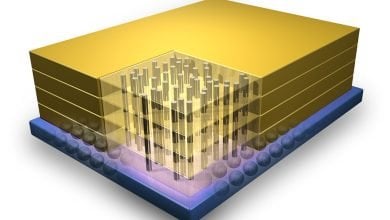

VMScape mengeksploitasi kelemahan pada Branch Prediction Unit (BPU) yang masih digunakan bersama antara guest dan host. Dengan teknik Spectre-BTI (Branch Target Injection), penyerang dapat menyesatkan eksekusi spekulatif pada QEMU sehingga menjalankan gadget yang membocorkan data rahasia melalui kanal samping cache (FLUSH+RELOAD).

Faktor teknis penting dalam serangan ini:

- Menargetkan struktur BPU seperti BTB (Branch Target Buffer), IBP/ITA, dan BHB (Branch History Buffer).

- Menggunakan eviction sets pada Last-Level Cache (LLC) untuk memperpanjang jendela eksekusi spekulatif.

- Menembus ASLR (Address Space Layout Randomization) dengan memetakan tabrakan cabang dan brute force alamat virtual buffer.

Dengan metode ini, peneliti ETH Zurich membuktikan VMScape dapat membocorkan data dari memori QEMU dengan kecepatan 32 byte/detik, akurasi 98,7%, dan tingkat keberhasilan 43%. Artinya, sebuah kunci enkripsi disk berukuran 4 KB bisa dicuri hanya dalam 128 detik, atau sekitar 13 menit termasuk proses bypass ASLR.

CPU yang Terpengaruh

VMScape berdampak pada:

- AMD: Zen 1 hingga Zen 5

- Intel: Coffee Lake

CPU terbaru seperti Raptor Cove dan Gracemont tidak terdampak.

Mitigasi dan Respon Industri

Temuan ini dilaporkan ke AMD dan Intel pada 7 Juni 2025, dan telah terdaftar sebagai CVE-2025-40300. AMD merilis buletin keamanan, sementara pengembang Linux kernel menambahkan mitigasi dengan menyisipkan IBPB (Indirect Branch Prediction Barrier) saat VMEXIT, yang efektif membersihkan BPU saat transisi dari guest ke host.

Menurut peneliti, mitigasi ini hanya menimbulkan dampak performa minimal pada beban kerja umum.

Dampak bagi Cloud

Virtualisasi adalah fondasi utama komputasi awan. Jika sebuah guest VM dapat membaca memori host, maka kerahasiaan dan isolasi tenant lain bisa terancam. Meski begitu, peneliti menekankan bahwa serangan VMScape memerlukan pengetahuan mendalam, keahlian teknis tingkat tinggi, serta waktu eksekusi yang lama, sehingga risikonya relatif rendah bagi pengguna umum.

Sumber: ETH Zurich