Lonjakan 500% Aktivitas Pemindaian Targetkan Portal Login Palo Alto Networks

Peneliti keamanan siber melaporkan adanya lonjakan besar aktivitas pemindaian mencurigakan yang menargetkan portal login Palo Alto Networks, khususnya layanan GlobalProtect dan PAN-OS. Aktivitas ini diduga sebagai tahap awal pengintaian (reconnaissance) sebelum potensi eksploitasi terhadap kerentanan baru.

Aktivitas Pemindaian Meningkat 500%

Menurut laporan dari GreyNoise Intelligence, jumlah alamat IP yang melakukan pemindaian terhadap sistem Palo Alto meningkat hingga 500% dibandingkan aktivitas normal.

Pada 3 Oktober 2025, tercatat 1.285 alamat IP unik terlibat dalam aktivitas tersebut — jauh di atas rata-rata harian yang biasanya tidak melebihi 200 alamat.

Sebagian besar alamat IP tersebut berlokasi di Amerika Serikat, dengan kelompok lebih kecil berasal dari Inggris, Belanda, Kanada, dan Rusia. GreyNoise mengidentifikasi dua klaster aktivitas utama: satu berfokus pada target di AS dan satu lagi di Pakistan, keduanya memiliki TLS fingerprint berbeda namun dengan pola lalu lintas yang tumpang tindih.

Indikasi Serangan yang Ditargetkan

GreyNoise menyebut bahwa 91% IP diklasifikasikan sebagai mencurigakan, dan 7% lainnya teridentifikasi berbahaya. Hampir seluruh aktivitas diarahkan ke profil emulasi Palo Alto yang digunakan oleh GreyNoise untuk mendeteksi aktivitas semacam ini.

“Hampir semua aktivitas mengarah pada profil emulasi Palo Alto GlobalProtect dan PAN-OS, menunjukkan adanya upaya pengintaian terarah yang kemungkinan berasal dari hasil pemindaian publik seperti Shodan atau Censys, maupun pemindaian langsung dari pihak penyerang,” jelas GreyNoise.

Aktivitas serupa sebelumnya juga terdeteksi pada perangkat Cisco ASA, di mana dua minggu kemudian ditemukan kerentanan zero-day yang benar-benar dieksploitasi. Meskipun korelasi tersebut masih lebih lemah dalam kasus Palo Alto kali ini, GreyNoise memperingatkan agar administrator tetap waspada terhadap potensi serangan berbasis eksploit baru.

Eksploitasi Grafana Lama Kembali Ditemukan

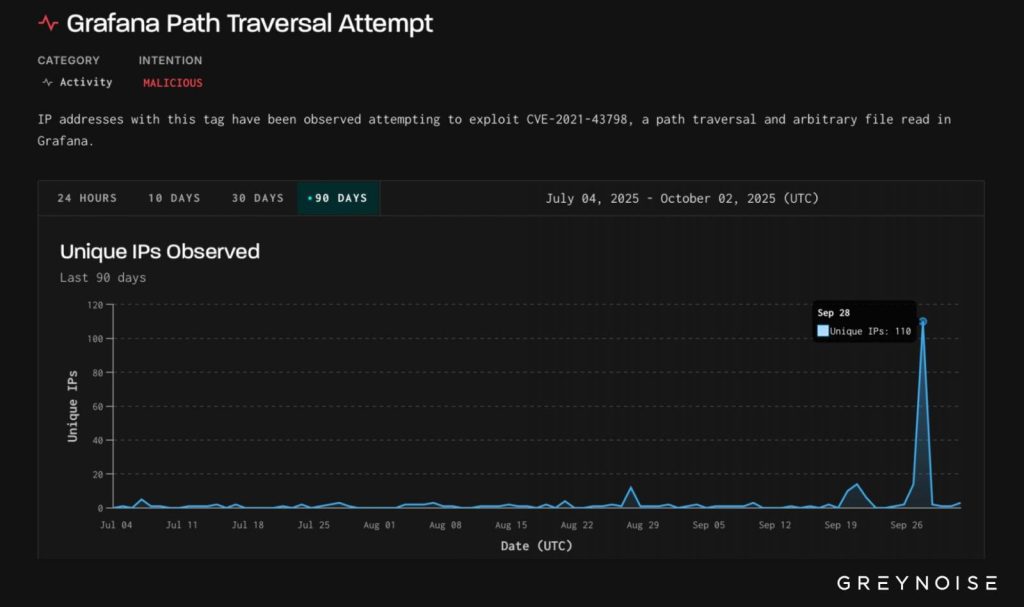

Selain Palo Alto, peneliti juga mencatat peningkatan serangan terhadap Grafana, khususnya kerentanan path traversal CVE-2021-43798 yang sempat dieksploitasi sebagai zero-day pada Desember 2021.

GreyNoise mendeteksi 110 alamat IP berbahaya, mayoritas berasal dari Bangladesh, melakukan serangan pada 28 September 2025. Target utama serangan berada di Amerika Serikat, Slovakia, dan Taiwan, dengan pola serangan otomatis yang terdistribusi stabil.

Rekomendasi untuk Administrator

GreyNoise merekomendasikan langkah-langkah berikut:

- Segera perbarui perangkat Palo Alto Networks ke versi firmware terbaru.

- Pastikan instansi Grafana telah ditambal terhadap CVE-2021-43798.

- Blokir 110 IP berbahaya yang telah teridentifikasi.

- Pantau log sistem untuk mendeteksi potensi aktivitas pemindaian atau akses tidak sah.

Lonjakan aktivitas ini menjadi sinyal penting bagi para administrator jaringan untuk memperketat pemantauan terhadap layanan publik yang terpapar internet, terutama perangkat jaringan kritikal seperti Palo Alto dan sistem monitoring seperti Grafana.

Sumber: BleepingComputer